墙,始于防,忠于守。自古至今,墙予人以安全之意。

防火墙,顾名思义,阻挡的是火,此词起源于建筑领域,正是用来隔离火灾,阻止火势从一个区域蔓延到另一个区域。

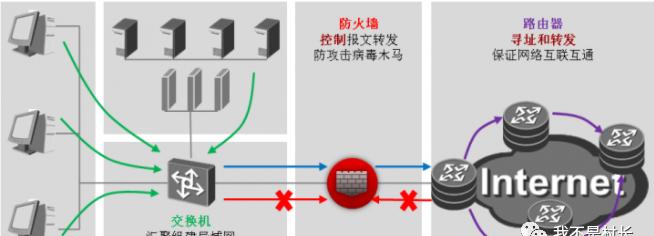

引入到通信领域,防火墙也正是形象化地体现了这一特点:防火墙这一具体设备,通常用于两个网络之间的隔离。当然,这种隔离是高明的,隔离的是“火”的蔓延,而又保证“人”的穿墙而过。这里的“火”是指网络中的各种攻击,而“人”是指正常的通信报文。

那么,用通信语言来定义,防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。因其隔离、防守的属性,灵活应用于网络边界、子网隔离等位置,具体如企业网络出口、大型网络内部子网隔离、数据中心边界等等。

防火墙与路由器、交换机是有区别的。路由器用来连接不同的网络,通过路由协议保证互联互通,确保将报文转发到目的地;交换机则通常用来组建局域网,作为局域网通信的重要枢纽,通过二层/三层交换快速转发报文;而防火墙主要部署在网络边界,对进出网络的访问行为进行控制,安全防护是其核心特性。路由器与交换机的本质是转发,防火墙的本质是控制。

防火墙分类:

站在存在形式的角度看:防火墙分为软件防火墙和硬件防火墙以及芯片级防火墙软件防火墙运行于特定的计算机上,它需要客户预先安装好的计算机操作系统的支持,一般来说这台计算机就是整个网络的网关。俗称“个人防火墙”。软件防火墙就像其它的软件产品一样需要先在计算机上安装并做好配置才可以使用。防火墙厂商中做网络版软件防火墙最出名的莫过于Checkpoint。使用这类防火墙,需要网管对所工作的操作系统平台比较熟悉,保护内部网安全。这里说的硬件防火墙是指“所谓的硬件防火墙”。之所以加上”所谓”二字是针对芯片级防火墙说的了。它们最大的差别在于是否基于专用的硬件平台。市场上大多数防火墙都是这种所谓的硬件防火墙,他们都基于PC架构,在这些PC架构计算机上运行一些经过裁剪和简化的操作系统,最常用的有老版本的Unix、Linux和FreeBSD系统。值得注意的是,由于此类防火墙采用的依然是别人的内核,因此依然会受到OS(操作系统)本身的安全性影响。芯片级防火墙基于专门的硬件平台,没有操作系统。专有的ASIC芯片促使它们比其他种类的防火墙速度更快,处理能力更强,性能更高。做这类防火墙最出名的厂商有NetScreen、FortiNet、Cisco等。这类防火墙由于是专用OS(操作系统),因此防火墙本身的漏洞比较少,不过价格相对比较高昂。

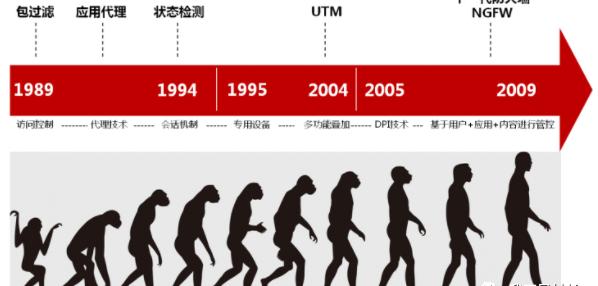

防火墙发展史:

(这里我们主要说硬件防火墙)

第一代防火墙是1989年产生的,几乎与路由器同时出现,第一代防火墙主要基于包过滤(Packet filter)技术,依附于路由器的包过滤功能实现的防火墙;随着网络安全重要性和性能要求的提高,防火墙渐渐发展为一个独立结构的、有专门功能的设备。仅能实现简单的访问控制。到1989年,贝尔实验室的Dave Presotto和Howard Trickey最早推出了第二代防火墙,即电路层防火墙;第二代防火墙是代理防火墙,在应用层代理内部网络和外部网络之间的通信。代理防火墙的安全较高,但是处理速度较慢,而且对每一个应用都要开发一个代理服务很难做到,因此只能对少量的应用提供代理支持。到20世纪90年代初,开始推出第三代防火墙,即应用层防火墙(或者叫做代理防火墙);到1992年,USC信息科学院的BobBraden开发出了基于动态包过滤(Dynamic packet filter)技术的,后来演变为目前所说的状态监视(Stateful inspection)技术。1994年,市面上出现了第四代防火墙,即以色列的CheckPoint公司推出的基于这种技术的商业化产品;到了1998年,NAI公司推出了一种自适应代理(Adaptive proxy)技术,并在其产品Gauntlet Firewall for NT中得以实现,给代理类型的防火墙赋予了全新的意义,可以称之为第五代防火墙。

第一代防火墙和第二代防火墙的工作过程:

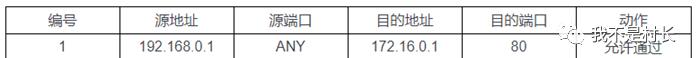

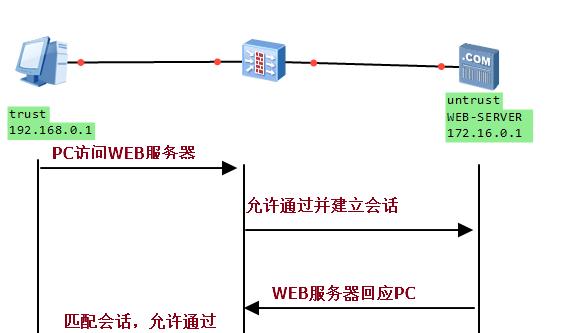

如上图所示,PC和WEB服务器位于不同的网络,分别与防火墙相连,PC与WEB服务器之间的通信受到防火墙的控制。当PC需要访问WEB服务器网页时,在防火墙上必须配置下表当中列出的一条规则:允许PC访问访问WEB服务器的报文通过。这里说的规则其实就是指防火墙上的安全策略。只不过本节重点讲解状态检测和会话机制,安全策略不是重点,所以通过规则来简化描述。关于安全策略的内容我们将在后面的文章当中讲解。

在这条规则当中,源端口处的ANY表示任意端口,这是因为PC在访问WEB的时候端口是操作系统随机指定的,并不是确定的,所以这里设定为任意端口。配置了这条规则之后,PC发出的报文就可以顺利的通过防火墙,到达WEB服务器,然后WEB服务器会向PC发送回应报文,这个报文也要穿过防火墙,在第三代防火墙(状态监测防火墙)出现之前,第一代和第二代防火墙还必须配置下表当中的规则,允许反方向的报文通过防火墙。

在这条规则当中,源端口处的ANY表示任意端口,这是因为PC在访问WEB的时候端口是操作系统随机指定的,并不是确定的,所以这里设定为任意端口。配置了这条规则之后,PC发出的报文就可以顺利的通过防火墙,到达WEB服务器,然后WEB服务器会向PC发送回应报文,这个报文也要穿过防火墙,在第三代防火墙(状态监测防火墙)出现之前,第一代和第二代防火墙还必须配置下表当中的规则,允许反方向的报文通过防火墙。

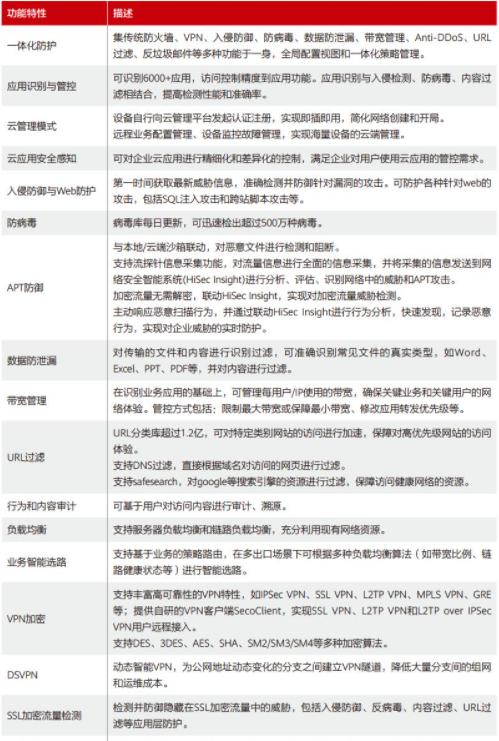

2008年Palo Alto Networks公司发布了下一代防火墙,解决了多个功能同时运行时性能下降的问题。同时,还可以基于用户、应用和内容来进行管控。

2009年Gartner对下一代防火墙进行了定义,明确下一代防火墙应具备的功能特性。随后各个安全厂商也推出了各自的下一代防火墙产品,防火墙进入了一个新的时代。

NGFW功能特性:

Gartner 2019 年网络防火墙魔力象限

实物图:

实物图:

华为防火墙产品:https://e.huawei.com/cn/products/enterprisenetworking/security/firewall-gateway/usg6600e

华为防火墙产品:https://e.huawei.com/cn/products/enterprisenetworking/security/firewall-gateway/usg6600e